WebサイトやAPIで「Bad Request」エラーが出ると、急に作業が止まり焦りますよね。

原因は単純なURLミスからヘッダーやペイロードの構文エラー、プロキシの誤設定まで多岐にわたり、特定が難しいことが多いです。

この記事ではブラウザでの簡単チェックからAPIのデバッグ手順、サーバ設定や運用のベストプラクティスまで順を追って分かりやすく解説します。

具体的には不正なクエリや欠落ヘッダー、過大なリクエストボディ、破損したCookieやCDN設定などを項目別に整理します。

まずは手早くできる確認項目で原因を切り分け、必要に応じてサーバ側の設定やミドルウェアを点検する流れで読み進めてください。

Bad Requestの原因

Bad Requestはクライアントからのリクエストに問題があるときに返される状態コードで、原因は多岐にわたります。

ここでは代表的な要因を分かりやすく、実践的に説明いたします。

不正なURLまたはクエリ文字列

URLの構文エラーやクエリ文字列の不備は、サーバがリクエストを解釈できない典型的な原因です。

- 許可されない文字の混入

- エンコード漏れや二重エンコード

- 極端に長いURLやクエリ文字列

- 重複または矛盾するパラメータ名

ブラウザやHTTPクライアントが自動でURLを修正する場合もありますが、その修正が不適切だと400が返ることが多いです。

無効または欠落したHTTPヘッダー

必須のヘッダーが欠けていると、サーバはリクエストを拒否する場合があります。

たとえばHostヘッダーやContent-Typeが不正確だと、正しいルーティングやボディの解析ができなくなります。

また、ヘッダーに制御文字や非ASCII文字が入ると、プロキシやサーバがそれを弾くことがあります。

リクエストボディの構文エラー

JSONやXMLなどのペイロードに文法ミスがあると、パーサが例外を返し、400が発生しやすいです。

| 問題 | 例 |

|---|---|

| JSON構文 | 余分なカンマ |

| XML構造 | 未閉タグ |

| マルチパート境界 | boundary不一致 |

| フォームエンコード | キー重複 |

ペイロードの検証を行わないと、同じリクエストでもクライアントごとに挙動が変わるため注意が必要です。

過大なリクエストペイロード

サーバやミドルウェアには受け付けるボディサイズの上限があり、これを超えるとエラーになります。

一部の環境では413 Payload Too Largeの代わりに400を返すことがあるため、サイズ制限も確認してください。

破損したCookieまたはキャッシュ

不正なCookieヘッダーや壊れたキャッシュが原因で、サーバがヘッダー全体を解析できなくなることがあります。

長大なCookieや非標準文字の混入は、リクエストを無効化する典型例です。

欠落または無効なパラメータ

必須パラメータの欠如や、期待型と異なる値が送られた場合、API側は400を返します。

例えば数値を期待する箇所に文字列が入っていると、バリデーションで弾かれます。

エンコーディング不一致

Content-Typeヘッダーのcharsetと実際のバイト列が一致しないと、デコード時にエラーが発生します。

特にUTF-8と別のエンコーディングが混在すると、不正なバイトシーケンスとして扱われます。

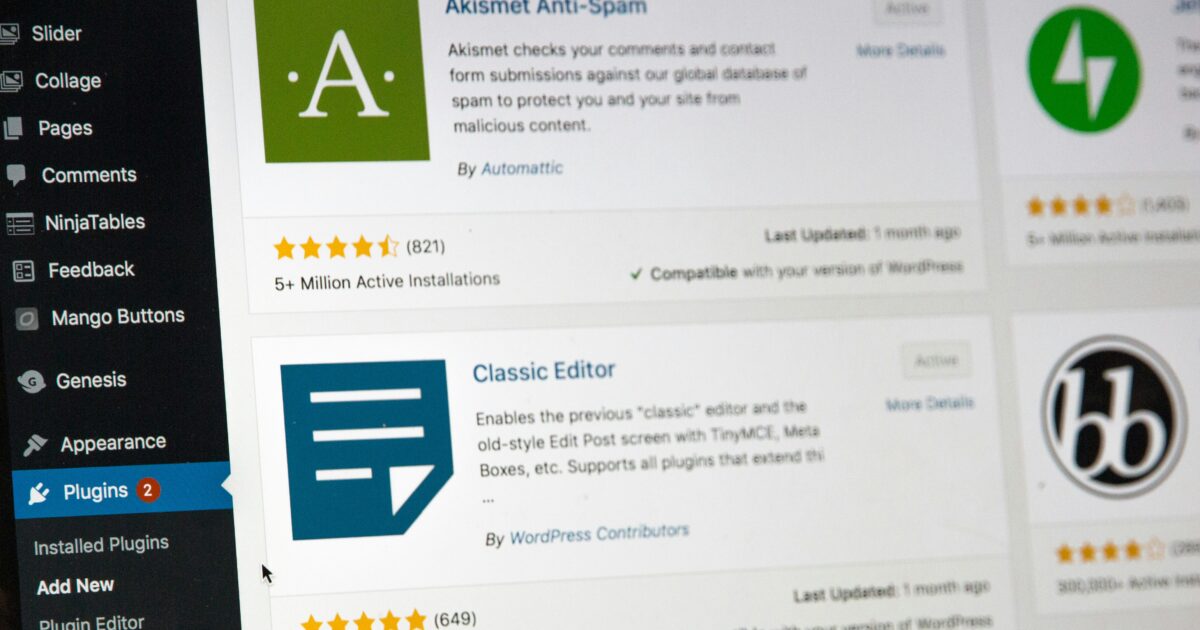

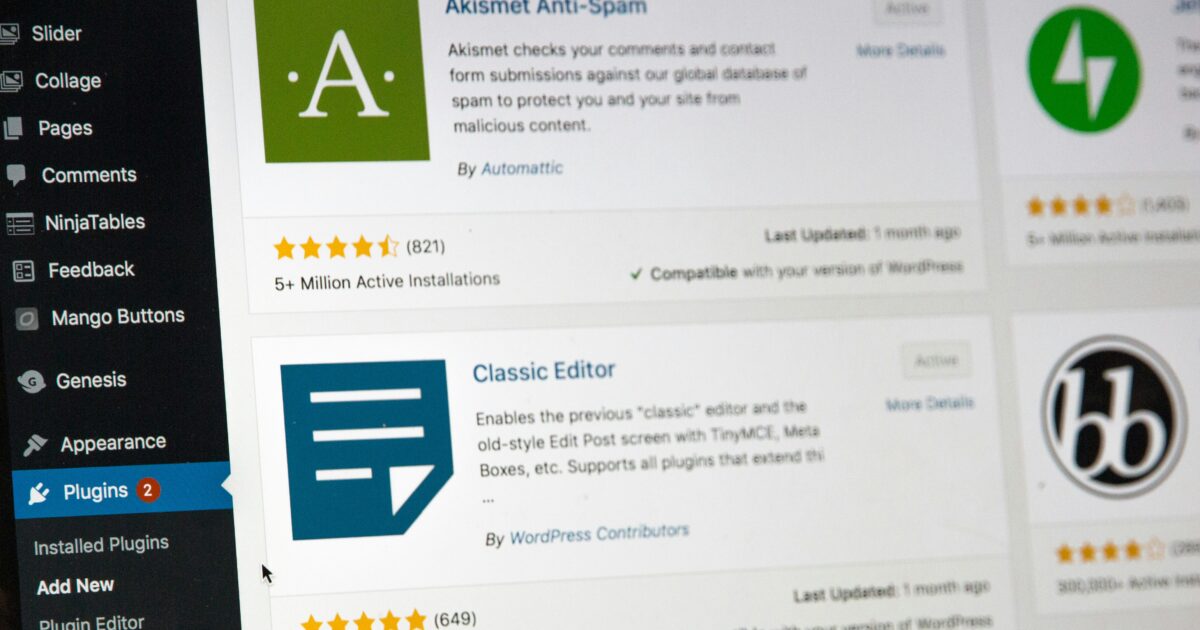

プロキシ/CDNの誤設定

経路上のプロキシやCDNがヘッダーを書き換えたり、URLを切り詰めたりすると、最終的にBad Requestが発生します。

WAFのルールやリバースプロキシの制限値が原因であるケースも多いので、経路ごとのログを確認してください。

ブラウザでの簡単チェック

まずはユーザー側で短時間にできる確認を行い、問題が一時的なものかどうかを切り分けます。

サーバやネットワーク側の大掛かりな調査に入る前に、ブラウザでの基本的なトラブルシューティングを実施してください。

キャッシュとCookieの削除

ブラウザのキャッシュやCookieが古いまま残っていると、リクエストヘッダーやセッション情報が不整合を起こし、Bad Requestが発生することがあります。

まずは閲覧データのクリアを試行し、問題が解消するか確認します。

| 項目 | 操作方法 | 期待結果 |

|---|---|---|

| ブラウザキャッシュ | 設定からクリア | 最新リソースの取得 |

| Cookie | サイトごとに削除 | セッション再生成 |

| ローカルストレージ | 必要に応じて削除 | 古いデータの排除 |

URLの再入力

入力ミスは意外と多い原因ですので、URLを手動で再入力して確かめてください。

エンコードされたクエリ文字列や余分なスラッシュが混ざっていないか、念入りにチェックすることをおすすめします。

拡張機能の無効化

ブラウザ拡張機能がヘッダーを書き換えたり、リクエストに不正なパラメータを付与する場合があります。

一度すべての拡張機能を無効化して、問題が解決するかどうかを確認してください。

プライベートウィンドウでの再試行

プライベートウィンドウは拡張機能の影響や既存のキャッシュを受けにくいため、短時間で検証が可能です。

まずはプライベートモードで該当ページを開き、正常にアクセスできるか確認してください。

プロキシとネットワーク設定確認

社内プロキシやVPNを経由している場合、それらの設定がリクエストを書き換えていることがあります。

以下の点をチェックリストとして確認してください。

- システムプロキシ設定の有無

- ブラウザ固有のプロキシ設定

- VPN接続の一時切断

- ネットワークのDNSキャッシュクリア

これらを試しても改善しない場合は、ネットワーク管理者にログを確認してもらうか、別の回線からアクセスして再現性を確認してください。

APIのデバッグ手順

APIで発生するBad Requestを解消するためには、体系的なデバッグ手順が重要です。

まずはログやリクエストの断片を順に確認し、原因を絞り込む流れを作ると効率的です。

リクエストログの確認

最初にサーバ側とゲートウェイ側、可能であればクライアント側のリクエストログを突き合わせてください。

ステータスコードだけで判断せず、タイムスタンプやリクエストIDを基に同一リクエストを追跡します。

異常なリクエストパスや繰り返し発生するパターンが見つかれば、問題解決の糸口になります。

ヘッダー検査

HTTPヘッダーの不整合はBad Requestの典型例ですので、念入りに調べてください。

| ヘッダー | チェックポイント |

|---|---|

| Content-Type Accept |

期待するメディアタイプの一致 無効なパラメータがないこと |

| Authorization Cookie |

形式の整合性 トークンの有効期限とスコープ |

| Host X-Forwarded-For |

期待されるホスト名とポート プロキシ経由のIP表記の確認 |

テキストエンコーディングや不要な改行、ヘッダーの重複にも注意が必要です。

ペイロード検証

ボディに含まれるJSONやフォームデータは、構文レベルとスキーマレベルで検証してください。

JSONパーサーでのエラー、型の不一致、必須フィールドの欠落といった問題を順に潰します。

大きなペイロードでは途中で切断されたデータや、余分な制御文字が混入していないかもチェックしてください。

クエリパラメータ検証

クエリ文字列のエンコーディングミスや重複パラメータは、サーバがBad Requestを返す原因になります。

期待されるパラメータ名と値の範囲を確認し、不要なパラメータを排除する方向で試してください。

また、フロントエンドやリバースプロキシが自動で付加するパラメータも見落とさないようにしてください。

再現テストの自動化

再現性のあるテストケースを残しておくと、原因特定と修正確認が格段に速くなります。

- 既知の失敗ケースの記録

- スクリプトによるリクエスト自動実行

- 異常系のパラメータセット

- 環境差異の分離テスト

CIパイプラインに組み込んでおくと、変更で新たなBad Requestが出た際に早期発見できます。

API仕様との突合

最終的にはドキュメント通りに実装されているかを確認することが重要です。

OpenAPIやRAMLなどの仕様と実際の挙動を比較し、差分があれば仕様または実装のいずれかを修正してください。

仕様と実装が一致していれば、クライアント側のライブラリやミドルウェアの問題を疑う余地が減ります。

サーバ設定とミドルウェアの確認項目

Bad Request の原因はサーバ側の設定やミドルウェアの挙動に起因することが多くあります。

ここでは運用担当者や開発者が実際に確認すべきポイントを具体的に説明いたします。

リバースプロキシ設定

リバースプロキシはリクエストの先頭に立ち、ヘッダーやボディを中継しますので、設定ミスがそのまま Bad Request に直結します。

特にヘッダーの上書きや削除、サイズ制限の扱いは注意が必要です。

下記のチェックリストを参照して、主要な観点を洗い出してください。

- ヘッダーの転送設定

- ホストヘッダーの保持

- X-Forwarded-* ヘッダーの追加

- リクエストサイズの制限

- バッファとタイムアウト設定

Nginx/Apacheの設定確認

Nginx や Apache は一般的なフロントエンドとして多用されており、ディレクティブ一つで挙動が変わります。

以下はよく確認するべき主要ディレクティブとその役割です。

| 設定 | 目的 |

|---|---|

| client_max_body_size | リクエストサイズ制限 |

| proxy_buffer_size | ヘッダバッファ管理 |

| proxy_read_timeout | プロキシタイムアウト |

| LimitRequestBody | Apache リクエスト上限 |

| server_tokens | エラー情報の抑止 |

ボディサイズ制限

送信されるペイロードがボディサイズ制限を超えていると Bad Request になりますので、上限値を把握してください。

Nginx の client_max_body_size や Apache の LimitRequestBody を必要に応じて調整する必要があります。

また、アプリケーションサーバ側で独自にサイズチェックを行っている場合は、その閾値も合わせて変更してください。

ログには 413 ではなく 400 が記録されるケースもあるため、リクエストのサイズとサーバ応答を突き合わせて確認してください。

タイムアウト設定

タイムアウトが短すぎると、部分的なリクエスト処理で接続が切断され、結果として不完全なリクエスト扱いになることがあります。

proxy_read_timeout や keepalive_timeout を適切に設定し、長時間のアップロードや遅延ネットワークに備えてください。

一方でタイムアウトを長くし過ぎるとリソースが枯渇しますので、負荷試験結果を元にバランスを取ることをおすすめします。

ルーティングとURL正規化

ルート設定やリダイレクトの誤りで、不正なクエリやエンコードがそのまま上流に送られる場合があります。

パスの正規化、トレーリングスラッシュの統一、URLデコードのタイミングを見直してください。

特にマルチバイト文字やスペースの扱いは環境依存になりやすいので、テストを入念に行ってください。

SSL/TLS終端の確認

ロードバランサやリバースプロキシで TLS 終端を行う場合、プロトコル変換に伴うヘッダーやポート情報の取り扱いを確認してください。

X-Forwarded-Proto や X-Forwarded-Port の伝搬が不適切だと、上流アプリが誤った判断をして Bad Request を返すことがあります。

証明書の有効期限や SNI 設定も定期的にチェックし、期限切れやミスマッチを防いでください。

予防と運用のベストプラクティス

Bad Request を未然に防ぐためには、設計段階から運用まで一貫した対策が必要です。

ここでは入力バリデーションから監視、容量設計まで、実践的で優先度の高い施策を解説します。

入力データのバリデーション

まず、受け取るすべての入力を信頼しない考え方で扱ってください。

型チェックや長さチェック、正規表現によるフォーマット検証はサーバ側でも必ず実装します。

ホワイトリスト方式で許容値を限定し、ブラックリストだけに依存しない設計がおすすめです。

また、正規化とサニタイズを行い、エンコーディングや改行などで想定外の挙動が起きないようにしてください。

詳細なエラーメッセージ設計

ユーザー向けと開発者向けのエラーメッセージは分けて設計してください。

ユーザーには何が問題かを簡潔に伝え、解決手順を示すことが重要です。

開発者向けログには詳細を出し、相関IDやリクエストIDを含めてトラブルシュートを容易にします。

ただし、スタックトレースや機密情報をそのまま返さないよう、出力内容の肥大と漏洩には注意してください。

APIドキュメント整備

API仕様は常に実装と同期させ、公開ドキュメントを最新に保ってください。

OpenAPI や AsyncAPI のような仕様書を用い、リクエスト例と応答例を豊富に載せることを推奨します。

バージョニング方針や非互換変更の通知方法を明確にし、利用者への影響を最小化します。

SDK やサンプルコード、エラーパターンの一覧を提供すると、誤ったリクエストが減ります。

自動テストと監視設定

意図しない Bad Request を早期発見するため、自動テストと監視を整備してください。

- ユニットテスト

- 統合テスト

- 契約テスト

- シンセティックモニタリング

- アラートルール

- ログ集約と検索

CI パイプラインでテストを回し、ステージング環境でスキーマ違反や境界値を洗い出す運用が効果的です。

容量とレート制限の設計

異常なリクエストや過剰な負荷を防ぐため、容量とレート制限はサービス要件に合わせて設計してください。

| 設計項目 | 推奨設定 |

|---|---|

| レート制限 | 短期上限と長期上限を設定 ユーザー単位で差別化する レスポンスに残り容量を返す |

| バースト処理 | スロットルとキューを併用 徐々にトラフィックを落とす設計 サーキットブレーカーを導入 |

| 容量計画 | 平均とピークを分けて試算 オートスケールの閾値を定義 バックプレッシャーに対応する |

実運用では、定期的な負荷試験で想定外の負荷を検証し、制限値の見直しを行ってください。

運用で優先すべき対策

運用で優先すべき対策は、影響範囲を最小化しつつ再発を防ぐことです。

まず監視とログ収集を充実させ、Bad Request発生時に原因の切り分けが迅速にできる体制を整えてください。

次に入力バリデーションとエラーメッセージの改善を行い、クライアント側とサーバ側の双方で不正なリクエストを早期に検出する仕組みを導入してください。

さらにペイロードサイズ制限やレート制限、署名検証など防御層を設けて負荷と誤リクエストを抑えることをおすすめします。

最後に自動テストと定期的な設定レビュー、運用手順のドキュメント化を行い、チームで迅速に対応できるようにしてください。